本博文出自Bkjia博客gmxydm 博主,有任何問題請進入博主頁面互動討論!

博文地址:http://5412097.blog.51cto.com/5402097/1641374

在反外掛系統中,經常會檢測函數的返回地址,確認函數的返回地址在規定的范圍之內,從而保證,游戲程序中的函數,不被外掛所調用。這種檢查方式就涉及到一個基本的技術問題,如何獲得函數的返回地址?

例如下面的第一段代碼:

- #include<stdio.h>

- int main()

- {

- getchar();

- return 0;

- }

非常簡單的一段程序,那麼我們如何獲得該函數的起始地址和返回地址呢?起始地址獲取非常容易,如下:

- #include<stdio.h>

- int main()

- {

- printf("%0x\n",main);

- getchar();

- return 0;

- }

那麼如何獲得函數的返回地址呢?這個就相對來說比較困難。我們先看第一段代碼反匯編後的結果:

- #include<stdio.h>

- intmain()

- {

- 009919E0 push ebp

- 009919E1 mov ebp,esp

- 009919E3 sub esp,0C0h

- 009919E9 push ebx

- 009919EA push esi

- 009919EB push edi

- 009919EC lea edi,[ebp-0C0h]

- 009919F2 mov ecx,30h

- 009919F7 mov eax,0CCCCCCCCh

- 009919FC rep stos dword ptr es:[edi]

- getchar();

- 009919FE mov esi,esp

- 00991A00 call dword ptr [__imp__getchar (9982B0h)]

- 00991A06 cmp esi,esp

- 00991A08 call @ILT+295(__RTC_CheckEsp) (99112Ch)

- return 0;

- 00991A0D xor eax,eax

- }

- 00991A0F pop edi

- 00991A10 pop esi

- 00991A11 pop ebx

- 00991A12 add esp,0C0h

- 00991A18 cmp ebp,esp

- 00991A1A call @ILT+295(__RTC_CheckEsp) (99112Ch)

- 00991A1F mov esp,ebp

- 00991A21 pop ebp

- 00991A22 ret

代碼開始部分,先保存ebp的內容,然後將ESP的內容寫入EBP:

- 009919E0 push ebp

- 009919E1 mov ebp,esp

匯編指令call會做兩件事情,其一,將call指令後面的一條指令的地址壓入棧中,無條件跳轉到call指令的調用地指處,開始執行子程序。

和call指令對應的ret指令,則開始執行call指令後面的一條指令。

那麼,ret指令如何知道call指令後面一條指令的地址呢?因為call指令已經將這條指令壓入到了棧中,所以ret指令可以找到call指令後的一條指令的地址。

既然ret指令可以找到call的返回地址,也就是call的下一條指令的地址,那麼我們也可以找到!!!

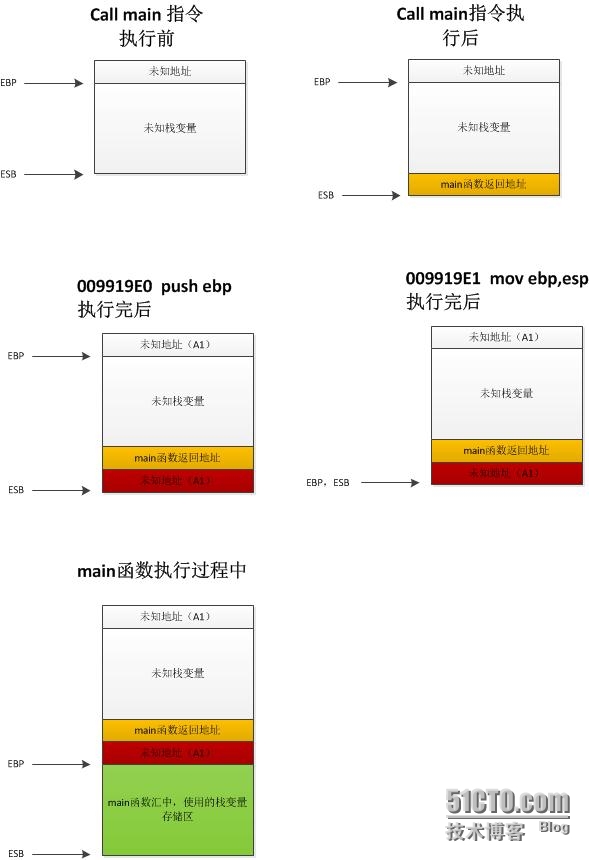

main函數在執行前以及執行過程中,棧的分布如下:

通過以上幾張圖,我們可以清楚的看到,main函數的返回地址在[EBP+4]處。所以,獲得main函數的返回地址的代碼如下:

- #include<stdio.h>

- int main()

- {

- int re_addr;

- __asm

- {

- mov eax,dword ptr [ebp+4]

- mov re_addr,eax

- }

- printf("%0X\n",re_addr);

- getchar();

- return 0;

- }

其中__tmainCRTStartup()函數調用了main函數,調用的匯編代碼如下:

mainret = main(argc, argv, envp);

00B81926 mov eax,dword ptr [envp (0B87140h)]

00B8192B push eax

00B8192C mov ecx,dword ptr [argv (0B87144h)]

00B81932 push ecx

00B81933 mov edx,dword ptr [argc (0B8713Ch)]

00B81939 push edx

00B8193A call @ILT+300(_main)(0B81131h)

00B8193F add esp,0Ch

00B81942 mov dword ptr [mainret (0B87154h)],eax

可以看出,call main指令後的一條指令的地址為:00B8193F,而我們獲得的main的返回地址如下:

B8193F

說明我們獲得的結果正確。

對於其他函數的情況類似,下面筆者就把獲得某個函數的返回值得功能,做成一個函數,提供給大家,如下:

- #include<stdio.h>

- int Get_return_addr()

- {

- int re_addr;

- __asm

- {

- mov eax,dword ptr [ebp]

- mov ebx,dword ptr [eax+4]

- mov re_addr,ebx

- }

- returnre_addr;

- }

- int main()

- {

- intre_addr=Get_return_addr();

- printf("%0X\n",re_addr);

- getchar();

- return 0;

- }

Get_return_add函數中,為什麼會多幾條匯編指令呢?大家可以自行思考。