很多WEB開發語言為了防止浏覽器禁止了cookie而無法識別用戶,允許在URL中攜帶sessionid,這樣雖然方便,但卻有可能引起釣魚的安全漏洞。

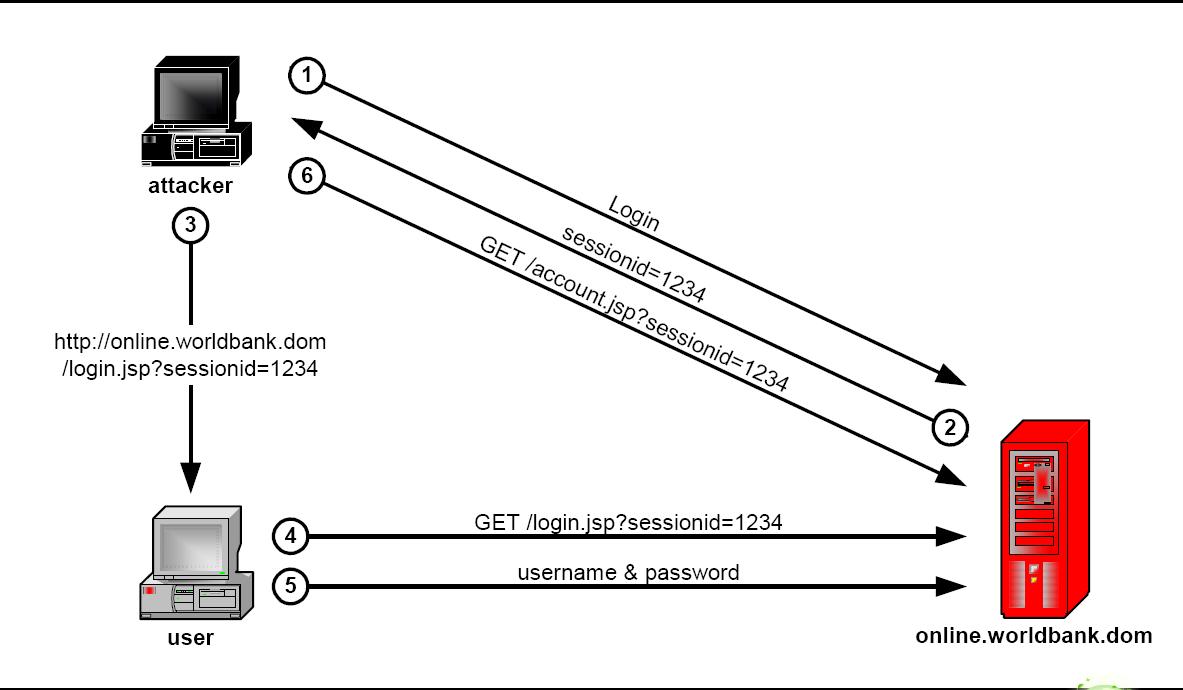

圖示:

下圖是從測試組發來的安全報告中剪出來的,圖有些小問題,本來想重畫1個,在visio中沒找到合適的圖。所以只能用別人的圖了。

說明:

讓我們對上圖的步驟進行詳細說明:

1. 黑客用自己的帳號登錄,假設登錄頁面是:http://www.abc.com/login.jsp

2. 服務器返回登錄成功。

3. 黑客從cookie中查看自己的sessionid,比如是1234

4. 黑客把帶自己sessionid的地址發送給一般用戶。http://www.abc.com/login.jsp;jsessionid=1234(不同的語言帶sessionid的方式不一樣,著是jsp的方式)

5. 用戶在黑客給的地址中用自己的帳號進行登錄,登錄成功。(這個時候用戶登錄的信息就會覆蓋黑客之前的登錄信息,而且2個人用的是同1個sessionid) 6. 黑客刷新頁面,看到的賬戶信息就是用戶的信息了,而不是之前黑客自己帳號的信息。