C# salt+hash 加密。本站提示廣大學習愛好者:(C# salt+hash 加密)文章只能為提供參考,不一定能成為您想要的結果。以下是C# salt+hash 加密正文

一、先明白幾個根本概念

1、偽隨機數:pseudo-random number generators ,簡稱為:PRNGs,是計算機應用一定的算法來發生的。偽隨機數並不是假隨機數,這裡的“偽”是有規律的意思,就 是計算機發生的偽隨機數既是隨機的又是有規律的。怎樣了解呢?發生的偽隨機數有時恪守一定的規律,有時不恪守任何規律;偽隨機數有一局部恪守一定的規律;另一局部不恪守任何規律。比方“世上沒有兩片外形完全相反的樹葉”,這正是點到了事物的特性,即隨機性,但是每種樹的葉子都有近似的外形,這正是事物的個性,即規律性。從這個角度講,你大約就會承受這樣的現實了:計算機只能發生偽隨機數而不能發生相對隨機的隨機數。

2、真隨機數:true random number generators ,簡稱為:TRNGs,是應用不可預知的物理方式來發生的隨機數。

3、明文:原始密碼,未經過任何算法加密的密碼。

4、密文:原始密碼經過某種算法加密後,構成的密碼。

二、C# salt+hash加密規則

規則:salt偽隨機值+原始密碼,即salt偽隨機值與原始密碼組分解明文,然後經過hash算法構成密文,如:

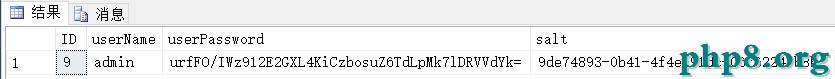

假定salt發生的偽隨機數為:9de74893-0b41-4f4e-91dc-06f62241b8bc

原始明文為:admin

組合規則:原始明文+salt偽隨機值,即admin9de74893-0b41-4f4e-91dc-06f62241b8bc

hash加密後密文:urfFO/IWz912E2GXL4KiCzbosuZ6TdLpMk7lDRVVdYk=

數據庫表後果如下:

三、C# salt發生偽隨機數原理

第一步:引入命名空間 using System;

第二步:調用構造體Guid的NewGuid()辦法;

第三步:代碼表示 string strSalt = Guid.NewGuid().ToString();

正文:當然,也可以調用類Random下的辦法來發生偽隨機數。

四、hash原理

hash是一種不可逆加密算法,C# HASH算法比擬多,羅列幾種如下:

1、MD5

2、SHA家族:這裡特地提一下,美國政府以前普遍采用SHA-1算法,在2005年被我國山東大學的王小雲教授發現了平安破綻,所以如今比擬常用SHA-1加長的變種,比方SHA-256。在.NET中,可以運用SHA256Managed類

3、關鍵代碼如下:

protected void btnRegister_Click(object sender, EventArgs e)

{

//用戶名和密碼

string userName = this.TextBoxUserName.Text;

string userPwd = this.TextBoxPWD.Text;

//salt

string strSalt= Guid.NewGuid().ToString();

//SHA256加密

byte[] pwdAndSalt = Encoding.UTF8.GetBytes(userPwd + strSalt);

byte[] hashBytes = new SHA256Managed().ComputeHash(pwdAndSalt);

string hashStr = Convert.ToBase64String(hashBytes);

StringBuilder strBuid = new StringBuilder();

strBuid.Append("INSERT INTO userInfo(");

strBuid.Append("userName,userPassword,salt) values(");

strBuid.Append("@userName,@hashStr,@strSalt)");

SqlParameter[] sqlpara = {

new SqlParameter("@userName",SqlDbType.NVarChar,50),

new SqlParameter("@hashStr",SqlDbType.NVarChar,50),

new SqlParameter("@strSalt",SqlDbType.NVarChar,50)

};

sqlpara[0].Value = this.TextBoxUserName.Text;

sqlpara[1].Value = hashStr;

sqlpara[2].Value = strSalt;

//獲取銜接字符串

string sqlConStr = ConfigurationManager.ConnectionStrings["conStr"].ConnectionString;

using (SqlConnection con=new SqlConnection(sqlConStr))

{

con.Open();

SqlCommand cmd = new SqlCommand(strBuid.ToString(),con);

cmd.Parameters.AddRange(sqlpara);

if (cmd.ExecuteNonQuery()>0)

{

Response.Write("<script>alert('注冊成功!')</script>");

}

else

{

Response.Write("<script>alert('注冊失敗!')</script>");

}

}

}

五、C#罕見加密算法

MD5加密、SHA家族加密、RSA加密、DES加密,目前主流加密為RSA,如數字簽名等,在本篇博客中,就不管述,當前會對這四類算法作詳細闡述。

六、罕見密碼破解算法(援用)

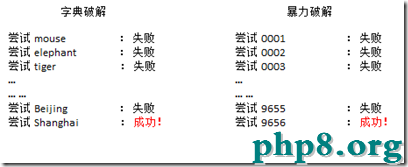

最復雜、罕見的破解方式當屬字典破解(Dictionary Attack)和暴力破解(Brute Force Attack)方式。這兩種辦法說白了就是猜密碼。

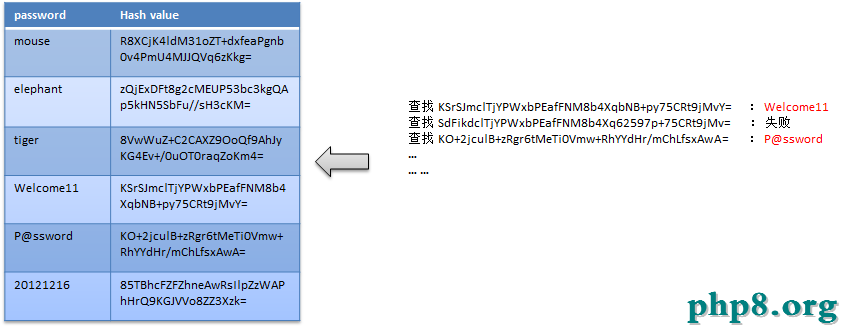

字典破解和暴力破解都是效率比擬低的破解方式。假如你知道了數據庫中密碼的哈希值,你就可以采用一種更高效的破解方式,查表法(Lookup Tables)。還有一些辦法,比方逆向查表法(Reverse Lookup Tables)、彩虹表(Rainbow Tables)等,都和查表法迥然不同。如今我們來看一下查表法的原理。

查表法不像字典破解和暴力破解那樣猜密碼,它首先將一些比擬常用的密碼的哈希值算好,然後樹立一張表,當然密碼越多,這張表就越大。當你知道某個密碼的哈希值時,你只需求在你樹立好的表中查找該哈希值,假如找到了,你就知道對應的密碼了。

七、為什麼運用hash來加密(援用)

假如你需求保管密碼(比方網站用戶的密碼),你要思索如何維護這些密碼數據,象上面那樣直接將密碼寫入數據庫中是極不平安的,由於任何可以翻開數據庫的人,都將可以直接看到這些密碼。

處理的方法是將密碼加密後再存儲進數據庫,比擬常用的加密辦法是運用哈希函數(Hash Function)。哈希函數的詳細定義,大家可以在網上或許相關書籍中查閱到,復雜地說,它的特性如下:

(1)原始密碼經哈希函數計算後失掉一個哈希值

(2)改動原始密碼,哈希函數計算出的哈希值也會相應改動

(3) 異樣的密碼,哈希值也是相反的

(4) 哈希函數是單向、不可逆的。也就是說從哈希值,你無法推算出原始的密碼是多少

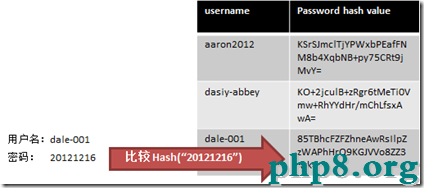

有了哈希函數,我們就可以將密碼的哈希值存儲進數據庫。用戶登錄網站的時分,我們可以檢驗用戶輸出密碼的哈希值能否與數據庫中的哈希值相反。

由於哈希函數是不可逆的,即便有人翻開了數據庫,也無法看到用戶的密碼是多少。

那麼存儲經過哈希函數加密後的密碼能否就是平安的了呢?參照六、發現並不平安,只要加上salt才平安,由於salt是隨機生成的。

以上就是本文的全部內容,希望本文的內容對大家的學習或許任務能帶來一定的協助,同時也希望多多支持!