相信大家在數據抓取的時候,會碰到很多加密的參數,例如像是“token”、“sign”等等,今天小編就帶著大家來盤點一下數據抓取過程中這些主流的加密算法,它們有什麼特征、加密的方式有哪些等等,知道了這些之後對於我們逆向破解這些加密的參數會起到不少的幫助!

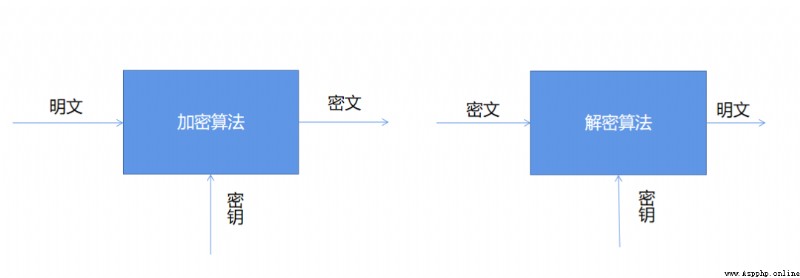

首先我們需要明白的是,什麼是加密和解密?顧名思義

加密(Encryption): 將明文數據變換為密文的過程

解密(Decryption): 加密的逆過程,即由密文恢復出原明文的過程。

加密和解密算法的操作通常都是在一組密鑰的控制下進行的,分別成為是加密密鑰(Encryption Key)和解密密鑰(Decryption Key),如下圖所示

而加密算法當中又分為是對稱加密和非對稱加密以及散列算法,其中

對稱加密:即加密與解密時使用的是相同的密鑰,例如RC4、AES、DES等加密算法

非對稱加密:即加密與解密時使用不相同的密鑰,例如RSA加密算法等

散列算法:又稱為是哈希函數。對不同長度的輸入消息產生固定的輸出,該輸出值就是散列值

Base64嚴格意義上來說不算做事加密的算法,只是一種編碼的方式,它是一種用64個字符,分別是A-Z、a-z、0-9、+、/這64個字符,實現對數據的編碼,可用於在HTTP環境下傳遞較長的標識信息。采用Base64編碼具有不可讀性,需要解碼後才能閱讀。我們使用Python來對任意網址進行Base64的編碼操作,代碼如下

import base64

# 想將字符串轉編碼成base64,要先將字符串轉換成二進制數據

url = "www.baidu.com"

bytes_url = url.encode("utf-8")

str_url = base64.b64encode(bytes_url) # 被編碼的參數必須是二進制數據

print(str_url)output

b'd3d3LmJhaWR1LmNvbQ=='那麼同樣地,我們也可以對其進行解碼的操作,代碼如下

url = "d3d3LmJhaWR1LmNvbQ=="

str_url = base64.b64decode(url).decode("utf-8")

print(str_url)output

www.baidu.comMD5是一種被廣泛使用的線性散列算法,且加密之後產生的是一個固定長度(32位或者是16位)的數據,由字母和數字組成,大小寫統一。其最後加密生成的數據是不可逆的,也就是說不能夠輕易地通過加密後的數據還原到原始的字符串,除非是通過暴力破解的方式。

我們在Python當中來實現一下MD5加密

import hashlib

str = 'this is a md5 demo.'

hl = hashlib.md5()

hl.update(str.encode(encoding='utf-8'))

print('MD5加密前為 :' + str)

print('MD5加密後為 :' + hl.hexdigest())output

MD5加密前為 :this is a md5 demo.

MD5加密後為 :b2caf2a298a9254b38a2e33b75cfbe75就像上文提到的,針對MD5加密可以通過暴力破解的方式來降低其安全性,因此在實操過程當中,我們會添加鹽值(Salt)或者是雙重MD5加密等方式來增加其可靠性,代碼如下

# post傳入的參數

params = "123456"

# 加密後需拼接的鹽值(Salt)

salt = "asdfkjalksdncxvm"

def md5_encrypt():

m = md5()

m.update(params.encode('utf8'))

sign1 = m.hexdigest()

return sign1

def md5_encrypt_with_salt():

m = md5()

m.update((md5_encrypt() + salt).encode('utf8'))

sign2 = m.hexdigest()

return sign2首先我們來講DES加密,全稱是Data Encryption Standard,即數據加密標准,在對稱性加密當中比較常見的一種,也就是加密和解密過程當中使用的密鑰是相同的,因此想要破解的話,通過暴力枚舉的方式,只要計算的能力足夠強還是可以被破解的。

AES的全稱是Advanced Encryption Standard,是DES算法的替代者,也是當今最流行的對稱加密算法之一。想要弄清楚AES算法,首先就得弄明白三個基本的概念:密鑰、填充和模式。

密鑰我們之前已經說了很多了,大家可以將其想象成是一把鑰匙,既可以用其來進行上鎖,可以用其來進行解鎖。AES支持三種長度的密鑰:128位、192位以及256位。

而至於填充這一概念,AES的分組加密的特性我們需要了解,具體如下圖所示

簡單來說,AES算法在對明文加密的時候,並不是把整個明文一股腦兒地加密成一整段密文,而是把明文拆分成一個個獨立的明文塊,每一個明文塊的長度為128比特。

這些明文塊經過AES加密器的復雜處理之後,生成一個個獨立的密文塊,將這些密文塊拼接到一起就是最終的AES加密的結果了。

那麼這裡就有一個問題了,要是有一段明文的長度是196比特,如果按照每128比特一個明文塊來拆分的話,第二個明文塊只有64比特了,不足128比特該怎麼辦呢?這個時候就輪到填充來發揮作用了,默認的填充方式是PKCS5Padding以及ISO10126Padding。

不過在AES加密的時候使用了某一種填充方式,解密的時候也必須采用同樣的填充方式。

AES的工作模式,體現在了把明文塊加密成密文塊的處理過程中,主要有五種不同的工作模式,分別是CBC、ECB、CTR、CFB以及OFB模式,同樣地,如果在AES加密過程當中使用了某一種工作模式,解密的時候也必須采用同樣地工作模式。最後我們用Python來實現一下AES加密

import base64

from Crypto.Cipher import AES

def AES_encrypt(text, key):

pad = 16 - len(text) % 16

text = text + pad * chr(pad)

text = text.encode("utf-8")

encryptor = AES.new(key.encode('utf-8'), AES.MODE_ECB)

encrypt_text = encryptor.encrypt(text)

encrypt_text = base64.b64encode(encrypt_text)

return encrypt_text.decode('utf-8')或者大家也可以看一下網上其他的AES加密算法的實現過程,基本上也都是大同小異的,由於篇幅有限,今天暫時就先介紹到這裡,後面要是大家感興趣的話,會去分享一下其他加密算法的實現原理與特征。

NO.1

往期推薦

Historical articles

【硬核干貨】Pandas模塊中的數據類型轉換

Python 辦公自動化之全網最強最詳細PDF 文件操作手冊

Python實現定時任務的八種方案,干貨滿滿

用Python當中Plotly.Express模塊繪制幾張圖表,真的被驚艷到了!!

分享、收藏、點贊、在看安排一下?