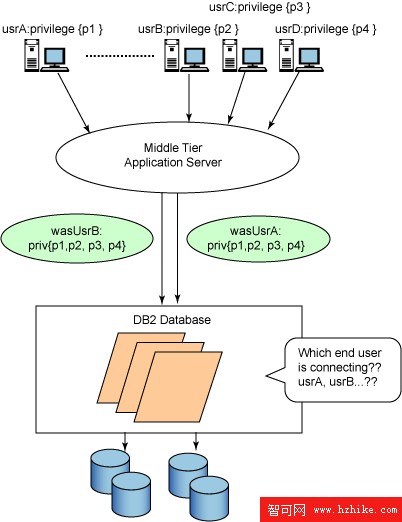

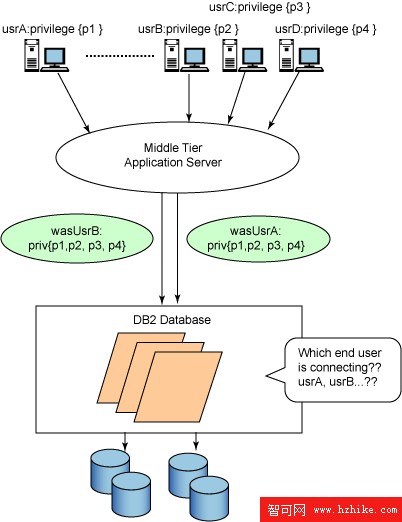

在三層應用程序模型中,中間層(例如 WebSphere Application Server 或 Domino)負責運行客戶機應用程序的用戶身份驗證和管理與數據庫服務器的交互。中間層的授權 ID 需要擁有與終端用戶相關的所有權限,以便執行終端用戶所需的任何操作。雖然三層應用程序模型有很多優點,但是,如果將與數據庫服務器的所有交互(例如用戶請求)都放在中間層,那麼會引起下面提到的一些安全問題。

用戶身份的丟失: 有些企業想知道訪問數據庫的所有用戶的身份,以便進行訪問控制。

用戶可說明性(accountability)的減弱: 在數據庫安全性中,通過審計說明責任是一項基本原則。對於中間層自身執行的事務與中間層代表某些用戶執行的事務,數據庫應該能夠加以區分。

權限的過度授予: 中間層的授權 ID,應該擁有執行來自所有用戶的所有請求所需的一切權限。但是,這會導致安全問題,即讓一些不需要訪問某些信息的用戶得到這些信息的訪問權。

安全性的減弱: 除了過度授予權限的問題外,當前的方法還要求,中間層使用的用於連接的授權 ID 必須被授予用戶請求可能訪問的所有資源上的權限。如果中間層授權 ID 被洩漏,那麼所有那些資源都將被暴露。

圖 1. 三層應用程序模型

顯然,需要用一種機制來確保對於中間層代表用戶執行的數據庫請求,僅使用實際的用戶身份和數據庫權限。達到這一目標的最簡單的方法是讓中間層使用用戶 ID 和密碼建立一個新連接,然後由這個新連接重定向用戶請求。這種方法雖然簡單,但是存在一些缺陷。很多中間層服務器並沒有建立一個連接所需的用戶的身份驗證憑證。為數據庫服務器上的每個用戶創建一個新的物理連接,顯然會帶來額外的性能開銷。

為了確保對於中間層代表每個用戶執行的任何數據庫請求,都使用那個用戶特定的數據庫身份和數據庫權限,需要一種更好的方法。為了提高性能,這種方法應允許中間層重用相同的物理連接,而不需要重新在數據庫服務器上對用戶進行身份驗證。這就引出了受信任連接的思想。

使用受信任連接

為了建立一個受信任連接,必須在 DB2 上創建一個稱作受信任上下文的新對象,以便在 DB2 與外部實體(例如一個中間件服務器)之間建立信任關系。受信任上下文 的定義包括要使用受信任上下文並被視作一個受信任的連接的特定連接所需滿足的標准。

當嘗試建立一個受信任連接時,需要評估一系列的信任屬性,以決定一個特定的上下文是否是受信任的。當第一次創建到服務器的連接時,就建立了該連接與一個受信任上下文之間的關系,並且在該連接尚未斷開期間該關系一直存在。當建立一個受信任連接時,通過允許中間層指定一個新的用戶 ID,即可將該連接用於不同的授權 ID,而無需對該用戶 ID 進行身份驗證(見圖 2)。

圖 2. 包含受信任上下文的三層應用程序模型

定義一個受信任上下文

受信任上下文是根據系統授權 ID 和一組或多組連接信任屬性定義的一種新對象。每個受信任上下文都用一個相關的系統授權 ID 和一組或多組連接信任屬性標識,其中每組定義至少一個連接信任屬性。

系統授權 ID: 首要的信任屬性是用於連接的授權 ID。在用於建立一個連接的任何給定系統授權 ID 與一個特定的受信任上下文之間,總是有一個明顯的映射。

連接信任屬性: 一組連接信任屬性定義一組特征,一個連接要憑借受信任上下文成為受信任連接,必須滿足這組特征。只有為受信任上下文的一組屬性定義的所有條件都得到滿足,使用那組屬性作為受信任上下文屬性的連接才被視作受信任連接。

下面將介紹 CLI 應用程序中用於 SQLSetConnectAttr API 的新的連接屬性:

SQL_ATTR_USE_TRUSTED_CONTEXT: 表明客戶機是否請求一個受信任連接的值。這個值只能在建立連接之前或斷開連接之後指定。

SQL_ATTR_TRUSTED_CONTEXT_USERID: 一個字符串,表明當前受信任連接上使用的用戶 ID。

SQL_ATTR_TRUSTED_CONTEXT_PASSWord: 一個字符串,表明應用程序可能為身份驗證而設置的密碼。除非設置了 SQL_ATTR_TRUSTED_CONTEXT_USERID 屬性,否則該屬性無效。

下面的例子展示如何在一個 CLI 應用程序中,為用戶 ID “newton” 建立到 testdb 數據庫的受信任連接。在建立受信任連接之前,應用程序必須使用 SQLSetConnectAttr API 設置 SQL_ATTR_USE_TRUSTED_CONTEXT 屬性。在建立受信任連接之後,應用程序將用戶切換到受信任上下文中定義的允許的用戶。在這個例子中,應用程序通過設置屬性 SQL_ATTR_TRUSTED_CONTEXT_USERID,將連接切換到用戶 ID “zurbIE”。

例 2. 在 CLI 程序中使用受信任連接

int main(int argc, char *argv[])

{

int rc = 0;

SQLHANDLE henv; /* environment handle */

SQLHANDLE hdbc; /* connection handle */

printf("

THIS SAMPLE SHOWS");

printf("HOW TO CONNECT TO AND DISCONNECT FROM A DATABASE.

");

/* allocate an environment handle */

SQLAllocHandle(SQL_HANDLE_ENV, SQL_NULL_HANDLE, &henv);

/* allocate a database connection handle */

SQLAllocHandle(SQL_HANDLE_DBC, henv, &hdbc1);

/* set attribute to enable a trusted connection */

SQLSetConnectAttr(hdbc1,

SQL_ATTR_USE_TRUSTED_CONTEXT,

SQL_TRUE,

SQL_IS_INTEGER);

/* Establish a trusted connect to a testdb with SQLConnect() */

/* as user newtown */

SQLConnect( hdbc1, "testdb", SQL_NTS, "newton", SQL_NTS, "xxxxx", SQL_NTS );

// Perform some work like creating objects, inserting data etc.

// All the work is performed as user newton

/* Switch the user from newton to zurbIE on a trusted connection */

SQLSetConnectAttr( hdbc1,

SQL_ATTR_TRUSTED_CONTEXT_USERID,

"zurbIE",

SQL_IS_POINTER );

SQLSetConnectAttr( hdbc1,

SQL_ATTR_TRUSTED_CONTEXT_PASSWord,

"xxxxx",

SQL_NTS );

/* Perform new work using userid zurbIE */

/* Disconnect from testdb */

SQLDisconnect( hdbc1 );

SQLFreeHandle( SQL_HANDLE_DBC, hdbc1 );

/* free the environment handle */

SQLFreeHandle( SQL_HANDLE_ENV, henv );

return 0;

} /* main */

XA 應用程序中的受信任連接

應用程序可以在分布式事務中使用受信任連接。XA 分布式事務處理為每個進程啟動一個應用服務器。在每個應用服務器進程中,可以使用 XA API(xa_open)建立連接。本節描述環境的配置和在含受信任上下文的環境下運行 DB2 CLI 應用程序的一些考慮事項。

通過以下方法,可以為另一個用戶建立和切換受信任連接:

將 xa_open 字符串中的 TCTX 參數設置為 true 或 false,以表明客戶機是否在受信任上下文模式中運行。

然後,應用程序必須調用 SQLConnect() 將 Transaction Manager(TM)打開的連接與 CLI/Open Database Connectivity(ODBC)連接句柄相關聯。應用程序可以在 SQLConnect 字符串中指定用戶 ID 和密碼。

隨後,應用程序可以調用 xa_start 將一個事務 ID(XID)傳遞給 Resource Manager(RM),將調用者線程與一個事務分支相關聯。

為了切換一個受信任連接上的用戶,應用程序必須首先調用 xa_end (TM_SUCCESS),並通過調用 SQLSetConnectAttr 指定新的用戶 ID 和可選的密碼。

這個例子展示如何在 XA 應用程序環境中啟用一個受信任上下文和切換用戶 ID。為了建立與數據庫服務器的受信任連接,應用程序必須以 TCTX=TRUE 設置調用 xa_open。在使用 SQLConnect 字符串建立一個受信任連接之後,應用程序可以調用 SQLSetConnectAttr,並將 SQL_ATTR_TRUSTED_CONTEXT_USERID 設置為 newton 來切換用戶 ID。一旦應用程序調用 xa_start 開始事務,接下來的工作就是在受信任用戶 ID newton 之下進行的。當執行了 xa_close 之後,底層的受信任連接不復存在。如果 CLI 句柄仍然存在,它也不再被標記為受信任連接,因為當創建連接時,XA 在 xa_open 期間執行受信任上下文設置。xa_close 斷開受信任上下文,CLI 建立的任何未使用 XA 的新連接都不受信任。例 3. 在 XA 應用程序中使用受信任連接

#---------------------------------------------------------------------------

#-- db2cli example

#-- Test XA with Trusted Context on the connection

#---------------------------------------------------------------------------

#-- Allocate the environment handle

sqlallocenv 1

#-- Set the Trusted Context bit, System Authid and PassWord

xaopen 10 "DB=stlec1,sreg=t,SPM=domino,TCTX=TRUE,uid=zurbIE,PWD=xxxxxxxx" TMNOFLAGS

#-- Allocate the connection handle

sqlallocconnect 1 1

sqlconnect 1 stlec1 -3 zurbIE -3 xxxxxxxx -3

#-- switch the userid to newton & set the passWord

sqlsetconnectattr 1 SQL_ATTR_TRUSTED_CONTEXT_USERID newton

sqlsetconnectattr 1 SQL_ATTR_TRUSTED_CONTEXT_PASSWord yyyyy

#-- Start a transaction

#-- This will switch the user to newton

xastart 10 99 gtrid bqual TMNOFLAGS

sqlgetconnectattr 1 SQL_ATTR_USE_TRUSTED_CONTEXT

#-- Allocate the statement handle and do some work

sqlallocstmt 1 1

sqlexecdirect 1 "create table temp (int1 int)" -3

sqlexecdirect 1 "insert into temp values ( -99 )" -3

sqlexecdirect 1 "select * from temp" -3

fetchall 1

sqlclosecursor 1

sqlexecdirect 1 "delete from temp where int1 < 0" -3

sqlfreestmt 1 SQL_DROP

#-- Commit the transaction using 2PC

xaend 10 99 gtrid bqual TMSUCCESS

xaprepare 10 99 gtrid bqual TMNOFLAGS

xacommit 10 99 gtrid bqual TMNOFLAGS

#-- Disconnect and free the connection handle

sqldisconnect 1

sqlfreeconnect 1

xaclose 10 TMNOFLAGS

#-- Free the environment handle

sqlfreeenv 1

JDBC 應用程序中的受信任連接

IBM DB2 Driver for JDBC 和 SQLJ 提供了允許在 Java 程序中建立和使用受信任連接的方法。為了避免對安全漏洞的攻擊,使用這些受信任方法的應用服務器不應該使用不受信任的連接方法。

DB2ConnectionPoolDataSource 類提供了幾種版本的 getDB2TrustedPooledConnection 方法,DB2XADataSource 類提供了幾種版本的 getDB2XAConnection 方法,這些方法使應用服務器可以建立初始受信任連接。可以根據傳遞的連接屬性的類型以及是否使用 Kerberos 安全性,選擇其中一個方法。當應用服務器調用其中一個方法時,IBM DB2 Driver for JDBC 和 SQLJ 返回一個包含兩個元素的 Object[] 數組:

第一個元素包含初始連接的一個連接實例。

第二個元素包含連接實例的一個惟一的 cookie。這個 cookIE 是由 JDBC 驅動程序生成的,用於隨後的連接重用的身份驗證。

DB2PooledConnection 類提供了幾種版本的 getDB2Connection 方法,DB2Connection 類提供了幾種版本的 reuseDB2Connection 方法,這些方法使應用服務器可以以新用戶的身份重用已有的受信任連接。應用服務器使用該方法將以下項目傳遞給新用戶:

來自初始連接的 cookIE。

被重用連接的新的連接屬性。

JDBC 驅動程序檢查提供的 cookIE 是否與底層受信任物理連接相匹配,以確保連接請求是由建立受信任的物理連接的應用服務器發起的。如果 cookIE 匹配,則這個新用戶可以直接用新的連接屬性使用該連接。

例 4. 在 JDBC 應用程序中使用受信任連接

#---------------------------------------------------------------------------

#-- JDBC example

#-- Test a Trusted Context on the connection

#---------------------------------------------------------------------------

/* The first item that was obtained from the previous */

getTrustedPooledConnection

/* Call is a connection object. Cast it to a PooledConnection object. */

javax.sql.PooledConnection pooledCon = (Javax.sql.PooledConnection)objects[0];

propertIEs = new Java.util.PropertIEs();

// Set new propertIEs for the reused object using

// propertIEs.put("property", "value");

// The second item that was obtained from the previous

getTrustedPooledConnection

/* call is the cookIE for the connection. Cast it as a byte array. */

byte[] cookIE = ((byte[])(objects[1]);

/* Supply the user ID for the new connection. */

String newuser = "newuser";

// Supply the name of a mapping service that maps a workstation user

// ID to a z/OS RACF ID

String userRegistry = "registry";

/* Do not supply any security token data to be traced. */

byte[] userSecTkn = null;

/* Do not supply a previous user ID. */

String originalUser = null;

// Call getDB2Connection to get the connection object for the new

// user.

Java.sql.Connection con = ((com.ibm.db2.jcc.DB2PooledConnection)pooledCon).

getDB2Connection(cookIE,newuser,passWord,userRegistry,userSecTkn,originalUser,propertIEs);

結束語

在電子商務領域,很多應用程序依賴於 Domino 和 WebSphere Application Server 之類的中間件服務器提供的安全性,而受信任上下文是為那些應用程序提供安全環境,同時又不必過多降低性能的理想方法。可以通過調優受信任上下文的安全屬性,確保對數據庫服務器的無懈可擊的訪問。而且,由於可以以很少的連接資源切換用戶,而不需要身份驗證,受信任上下文是商業應用程序的理想選擇。