本文主要 涉及DDL觸發器和登錄觸發器的應用實例。

MicrosoftSQL Server 提供兩種主要機制來強制使用業務規則和數據完整性:約束和觸發器。觸發器為特殊類型的存儲過程,可在執行語言事件時自動生效。SQL Server 包括三種常規類型的觸發器:DML 觸發器、DDL 觸發器和登錄觸發器。

1、當數據庫中發生數據操作語言 (DML) 事件時將調用 DML 觸發器。DML 事件包括在指定表或視圖中修改數據的 INSERT 語句、UPDATE 語句或 DELETE 語句。DML 觸發器可以查詢其他表,還可以包含復雜的 Transact-SQL 語句。將觸發器和觸發它的語句作為可在觸發器內回滾的單個事務對待。如果檢測到錯誤(例如,磁盤空間不足),則整個事務即自動回滾。

關於DML觸發器應用最為廣泛。這裡不再贅述。MSDN官方說明:http://msdn.microsoft.com/zh-cn/library/ms189799.aspx

2、當服務器或數據庫中發生數據定義語言 (DDL) 事件時將調用 DDL 觸發器。DDL 觸發器是一種特殊的觸發器,它在響應數據定義語言 (DDL) 語句時觸發。它們可以用於在數據庫中執行管理任務,例如,審核以及規范數據庫操作。

下面我們用舉例說明DDL觸發器(http://technet.microsoft.com/zh-cn/library/ms189799%28SQL.90%29.aspx)的應用:

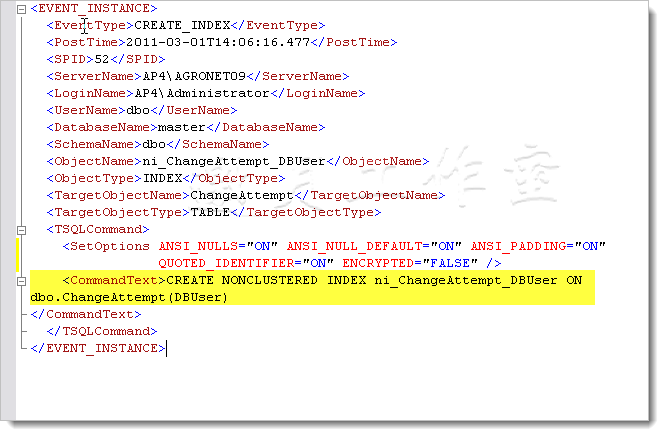

示例一:創建一個DDL觸發器審核數據庫級事件

復制代碼 代碼如下:執行結果:

示例二:創建一個DDL觸發器審核服務器級事件

復制代碼 代碼如下:

--------/***************

--------在目標數據庫服務器上創建一個觸發器,以防止添加登錄賬號,

[email protected]

--------*******************/

USE master

GO

-- Disallow new Logins on the SQL instance

CREATE TRIGGER srv_trg_RestrictNewLogins

ON ALL SERVER

FOR CREATE_LOGIN

AS

PRINT 'No login creations without DBA involvement.'

ROLLBACK

GO

--------/***************

--------試圖創建一個登錄賬號

[email protected]

--------*******************/

CREATE LOGIN johny WITH PASSWORD = '123456'

GO

--------/***************

--------刪除演示觸發器

[email protected]

--------*******************/

drop TRIGGER srv_trg_RestrictNewLogins

ON ALL SERVER

go

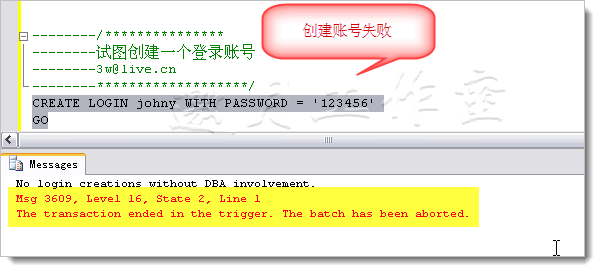

效果:

注意:要特別謹慎使用DDL觸發器。如果設置不當,將會在數據庫級甚至服務器級引發不可預知的後果。

3、登錄觸發器(http://msdn.microsoft.com/zh-cn/library/bb326598.aspx)將為響應 LOGON 事件而激發存儲過程。與 SQL Server 實例建立用戶會話時將引發此事件。

如果你有這樣的需求:在某個特定的時間只允許某個賬號登錄服務器(如單位和家裡使用不同的賬號遠程登錄服務器),那麼登錄觸發器是一個不錯的選擇。

示例三:創建一個登錄觸發器審核登錄事件

復制代碼 代碼如下:

--------/***************

--------創建登錄賬號

[email protected]

--------*******************/

CREATE LOGIN nightworker WITH PASSWORD = '123b3b4'

GO

--------/***************

--------演示數據庫和審核表

[email protected]

--------*******************/

CREATE DATABASE ExampleAuditDB

GO

USE ExampleAuditDB

GO

CREATE TABLE dbo.RestrictedLogonAttempt

(LoginNM sysname NOT NULL,

AttemptDT datetime NOT NULL)

GO

--------/***************

--------創建登錄觸發器,如果不是在7:00-17:00登錄,則記錄審核日志,並提示失敗

[email protected]

--------*******************/

USE master

GO

Create TRIGGER trg_logon_attempt

ON ALL SERVER

WITH EXECUTE AS 'sa'

FOR LOGON

AS

BEGIN

IF ORIGINAL_LOGIN()='nightworker' AND

DATEPART(hh,GETDATE()) BETWEEN 7 AND 17

BEGIN

ROLLBACK

INSERT ExampleAuditDB.dbo.RestrictedLogonAttempt

(LoginNM, AttemptDT)

VALUES (ORIGINAL_LOGIN(), GETDATE())

END

END

GO

--------/***************

--------查看審核記錄

[email protected]

--------*******************/

USE ExampleAuditDB

GO

select * from dbo.RestrictedLogonAttempt

go

--------/***************

--------刪除演示數據庫及演示觸發器

[email protected]

--------*******************/

use master

go

drop TRIGGER trg_logon_attempt

ON ALL SERVER

go

drop database ExampleAuditDB

go

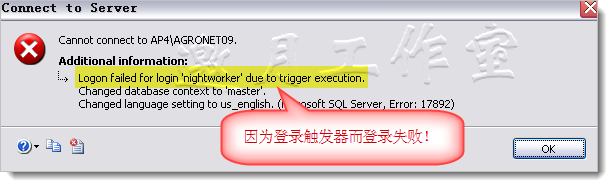

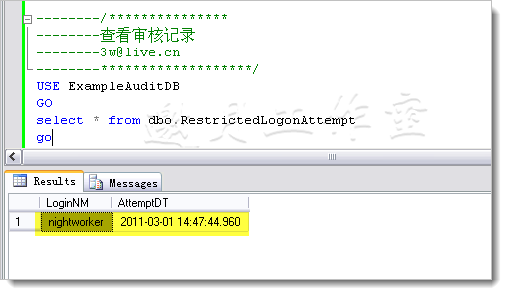

結果:

當然,你也可以使用應用程序或類似於log4net的日志機制記錄類似的登錄事件,但SQL server 2008已經為我們做到了,你所做的僅僅是有勇氣來試一試。

小結:作為對數據DDL操作和登錄事件的審核和監控,SQL Server提供了比較完善的事件處理機制。這也是SQL server安全機制的一部分。下文將涉及SQL server數據庫級的透明加密,敬請關注。

http://www.cnblogs.com/downmoon